Одним и, наверное, единственным практическим успехом квантовой информатики на сегодняшний день стало появление квантовой криптографии. В настоящий момент существуют и коммерчески доступны устройства квантовой криптографии, созданные на описанных ниже принципах.

Задача криптографии заключается в защите от прослушивания сообщения при передаче его по незащищенному каналу. Решение заключается в том, что нужно предварительно обменяться секретными данными - ключом - и использовать его для передачи сообщения, применяя шифрование . Доказано, что такой подход может обеспечить абсолютную надежность при условии, что размер ключа не меньше размера самого передаваемого сообщения. Неудобство такого подхода очевидно, поэтому на практике применяется компромиссный метод, в котором ключ существенно меньше сообщения, но характер используемых криптопреобразований таков, что не существует алгоритма, позволяющего за приемлемое для взломщика время восстановить исходное сообщение из подслушанных им данных.

Пространство квантовых состояний

Квантовая система, находящаяся в состоянии А, изображается:

В случае, если состояние A = 0, то кет-вектор обозначают как и говорят, что в данном случае квантовая система не существует.

Представление системы в виде волновой функции эквивалентно представлению в виде вектора состояния , то есть:

![]()

Множество кет-векторов образует комплексное векторное пространство (определено умножение векторов на комплексные числа).

Следовательно, для любого комплексного числа α верно следующее утверждение:

![]()

Произвольный вектор пространства может быть представлен как линейная комбинация базисных векторов:

Суперпозиция квантовых состояний

Пусть и - представления произвольной квантовой системы в виде волновых функций , тогда суперпозицией данных функций называется такая волновая функция , что:

![]()

Для кет-векторов:

Пусть и - представления произвольной квантовой системы в виде кет-векторов, тогда суперпозицией данных векторов называется такой кет-вектор , что:

![]()

Сопряженное пространство

Каждому кет-вектору сопоставим сопряженный ему бра-вектор

Причем, если , то ![]()

Множество бра-векторов образует сопряженное пространство состояний. Сопряженные пространства эквивалентны друг другу.

Скалярное произведение

Каждой паре векторов и по некоторому правилу сопоставим комплексное число - скалярное произведение

![]()

Если состояния изображаются волновыми функциями, то

Два вектора ортогональны, если ![]()

В N-мерном прос-ве любая совокупность из N взаимно ортогональных векторов составляет линейно независимую систему и может использоваться в качестве (ортогонального) базиса. Такой базис называется ортонормированным, если нормирован каждый из базисных векторов. Набор векторов называют ортонормированным, если все вектора в нем единиичные и любые два различных вектора ортогональны, то есть для всех индексов i и j, причем

Различение квантовых состояний

Различимость квантовых состояний проще всего понять на примере игры с двумя участниками - Алисой и Бобом. Алиса выбирает состояние из некоторого фиксированного набора состояний, известного обоим участникам. Она передает состояние Бобу, цель которого - определить индекс i этого состояния.

Предположим, что состояния образуют ортонормированный набор. Тогда Боб может различить эти состояния с помощью квантового измерения, операторы которого задаются следующим образом: ![]() - по одному на каждый индекс i, плюс, дополнительный оператор измерения M0, равный квадратному корню из неотрицательного определенного оператора I:

- по одному на каждый индекс i, плюс, дополнительный оператор измерения M0, равный квадратному корню из неотрицательного определенного оператора I:

![]()

Эти операторы удовлетворяют условию полноты , и если приготовлено состояние , то , то есть результат i получается с вероятностью 100%. Следовательно, можно с уверенностью утверждать, что можно различить ортонормированные состояния

Напротив, если состояния не образуют ортонормированного набора, то можно доказать, что не существует квантового измерения, различающего эти состояния. Идея заключается в том, что Боб будет делать измерение, описываемое операторами Mj, дающими результаты j. В зависимости от результата измерения Боб пыатется угадать, какому индексу i соответствовало исходное состояние. Для этого он использует некоторое правило (функцию i = f(j)). Причина, по которой Боб не может различить неортогональные состояния и состоит в следующем: раскладывается в сумму компоненты, параллельной вектору , и компоненты, ортогональной вектору . Пусть j - такой результат измерения, что f(j) = 1, то есть Боб определяет, что сначала система была в состоянии , если он получает в качестве результата j. Но поскольку у вектора есть составляющая, параллельная вектору , существует ненулевая вероятность того, что результат j был получен и в том случае, когда исходным было состояние .

Принципы безопасности квантового распределения ключа

Принцип неопределенности Гейзенберга

Безопасность основана на том, что если злоумышленник будет использовать несовпадающий базис, то состояние будет изменено.

Принцип обнаружения подслушивающего

Утверждение: при попытке различить два неортогональных квантовых состояния извлечение информации сопровождается возмущением сигнала.

Пусть и - неортогональные квантовые состояния, о которых Ева пытается получить информацию. Тогда процесс, который Ева использует для получения, представляет собой унитарное взаимодействие состояния или с вспомогательной системой, приготовленной в стандартном состоянии . Допуская, что этот процесс не нарушает ни одно из состояний получаем

Для Евы желательно, чтобы и были различными, с тем, чтобы она могла получить информацию о состоянии.

Однако, поскольку скалярные произведения сохраняются при унитарных преобразованиях, должны выполняться следующие равенства

откуда следует, что и должны совпадать. Таким образом, установление различия между и должно неизбежно нарушить, по меньшей мере, одно из этих состояний. Итак, проверяя переданные данные состояния на предмет нарушения, Алиса и Боб получают верхнюю оценку любого шума и подслушивания, которые имеют место в их канале связи.

Теорема о невозможности клонирования квантовых состояний

Предположим, что у нас есть квантовая машина с двумя слотами,

обозначенными как А и Б. Слот А, слот данных, вначале находится в неизвестном, но чистом квантовом состоянии . Это то самое состояние, которое должно быть скопировано в слот Б, целевой слот.

Предположим, что целевой слот изначально находится в некотором стандартном чистом состоянии . Следовательно, начальное состояние копирующего устройства имеет вид

![]()

Некоторое унитарное преобразование U производит процедуру копирования, которая в идеальном виде выглядит так:

Пусть данная процедура копирования выполняется для двух чистых состояний и . Тогда имеем,

Взяв скалярное произведение этих двух уравнений получим:

![]()

Но такое уравнение имеет только два решения: 0 и 1, поэтому либо = , либо и ортогональны. Следовательно, устройство копирования может копировать только те состояния, которые ортогональны друг другу и поэтому универсальное квантовое устройство копирования невозможно.

Потенциальное квантовое устройство копирования не может, например, копировать кубитовые состояния = и , поскольку эти состояния не ортогональны.

Принцип кодирования для протокола BB-84

Алиса начинает с двух строк a и b, каждая из которых содержит ![]() случайных классических битов. Затем она кодирует эти строки блоком

случайных классических битов. Затем она кодирует эти строки блоком ![]() кубитов по формуле:

кубитов по формуле:

где ak - k-тый бит a (и так же для b), а состояния задаются как

Полученные состояния отправляются Бобу. Боб измеряет принимаемые фотоны в одном из двух базисов, выбираемых независимо от Алисы, затем изменяет каждый кубит в базисе случайным образом. Для каждого переданного состояния Боб открыто сообщает в каком базисе проводилось измерение кубита . Алиса открыто вообщает в каких случаях ее базис совпал с базисом Боба. Если базисы совпали - бит оставляют. Если нет - игнорируют. В таком случае ключ прорежается примерно на 50%. Такой ключ называется "просеянным". В итоге Боб и Алиса имеют (при условии отсутствия подслушивания и шумов в канале связи) полностью коррелироавнную строку случайных битов.

В случае, если имело место прослушивание, по величине ошибки в канале связи Алиса и Боб могут оценить максимальное количество информации, доступное Еве. Считается, что в случае, если ошибка в канале не превышает 11%, то информация, доступная Еве, заведомо не превосходит взаимной информации между Алисой и Бобом, следовательно, передача данных возможна.

Важно отметить, что канал связи между Алисой и Бобом не должен быть конфиденциальным, но обязан быть аутентифицированным. То есть любой злоумышленник может получать из него информацию, но не может изменять её.

Квантовая криптография в применении к классической криптографии

Алгоритм Шора

Выберем q - степень двойки между и 2.

Предположим, что r|q (простой случай). Тогда применим операцию Уолша-Адамара к первому регистру Получем:

Вычислим mod n (тоже за логарифм):

Пронаблюдаем второй регистр, получим mod n для случайного s < r, а в первом - суперпозиция s, r+s, 2r+s, ..., q-r+s:

Снова применим операцию Уолша-Адамара:

Сумма в скобках не равна нулю в случае, если частное rb и q - целое число, то есть ненулевая амплитуда будет только у чисел, делящихся на q/r.

Пронаблюдав первый регистр получим случайное число вида cq/r. То есть с большой вероятностью (а точнее - порядка 1/(loglog(q)) c и r взаимно просты. Сократив получившуюся дробь получаем r.

Сложный случай: r |/q На последнем шаге все равно будет дробь типа b/q, но:

На интервале длины 1/q < 1/ будет не больше одной дроби со знаменателем меньше n. Эта дробь должна быть c/r.

Этот же алгоритм подойдет и для дискретного логарифма, ведь на самом деле ищется период элемента x некоторой коммутативной группы.

Если даны G =

Следовательно, алгоритм Шора применим ко всем коммутативной криптографии.

Алгоритм Гровера

Пусть дана булева функция . Цель: найти хотя бы один корень уравнения f(x) = 1. На классическом компьютере, если f - произвольна нам понадобится O(N) операций, где , то есть, полный перебор. Если f в конъюнктивой нормальной форме - то данная задача является NP-полной.

К сожалению, или к счастью, не известен квантовый(а классический тем более) для решения данной задачи за полиномиальное время. Но алгоритм Гровера позволяет получить квадратичное ускорение для полного перебора - за .

Описание алгоритма:

Используя n+1 кубит, мы приготавливаем первые n кубитов в суперпозицию всех возможных состояний, а последний в суперпозицию «нуля» и «единицы», но со «знаком минус» у «единицы». Тогда действуя раз оператором поворота, мы получаем состояние, при измерении которого с очень высокой вероятностью получаем решение уравнения.

Применение алгоритма:

Гроверовский «подскок амплитуды» является, по-видимому, фундаментальным физическим феноменом в квантовой теории многих тел. Например, его учет необходим для оценки вероятностей событий, которые кажутся «редкими». Процесс, реализующий схему GSA, приводит к взрывному росту первоначально пренебрежимо малой амплитуды, что способно быстро довести ее до реально наблюдаемых величин.

Алгоритм Гровера также может быть использован для нахождения медианы и среднего арифметического числового ряда. Кроме того, он может применяться для решения NP-полных задач путем исчерпывающего поиска среди множества возможных решений. Это может повлечь значительный прирост скорости по сравнению с классическими алгоритмами, хотя и не предоставляя «полиномиального решения» в общем виде.

Строго доказано, что время работы алгоритма Гровера для поиска информации в неупорядоченной базе данных равно корню квадратному от того времени, что необходимо для аналогичного поиска компьютеру классическому. Но, более того, квадратный корень – это вообще наилучший результат, который может быть теоретически достигнут.

Квантовые компьютеры

История развития квантовых компьютеров

Исследователям из Массачусетского технологического института удалось впервые распределить один кубит между тремя ядерными спинами в каждой молекуле жидкого аланина или молекулы трихлороэтилена. Такое распределение позволило использовать «запутанность» для неразрушающего анализа квантовой информации.

В марте ученые из Национальной лаборатории в Лос Аламосе объявили о создании 7-кубитного квантового компьютера в одной единственной капле жидкости.

Демонстрация вычисления алгоритма Шора специалистами из IBM и Стэнфордского университета на 7-кубитном квантовом компьютере.

В институте квантовой оптики и квантовой информации при Иннсбрукском университете впервые удалось создать кубайт (сочетание 8 кубитов) с помощью ионных ловушек.

Канадская компания D-Wave продемонстрировала первый 16-кубитный квантовый компьютер, способный решать целый ряд задач и головоломок, типа судоку.

С 2011 года D-Wave предлагает за $11 млн долларов квантовый компьютер D-Wave One с 128-кубитным чипсетом, который выполняет только одну задачу – дискретную оптимизацию.

Современные квантовые компьютеры

MagicQ

Основана в 1999 году в США для целей армии США и флота, NASA, DARPA, JTRS. В 2004 году на основе устройств Magic QPN 8505 в DARPA была создана первая в мире сеть с использованием квантовых технологий.

Квантовый канал объединил три ВУЗа, принимавших участие в разработке.

id Quantique

Компьютеры D-Wave

Компания D-Wave представила компьютерную систему, построенную на основе принципиально нового вида процессора. Система называется D-Wave One.

Процессор D-Wave One (кодовое имя Rainier) разработан для выполнение одной единственной математической операции - дискретной оптимизации. Это процессор специального назначения. В процессе разработки приложений D-Wave One используется только в тех частях программы, которые непосредственно решают задачу оптимизации. Остальные части приложения работают на традиционных системах.

Rainer решает задачу оптимизации используя квантовый отжиг (quantum annealing, QA), который относится к классу методов, основанных на использовании квантовых эффекты для поиска оптимального решения в кратчайшее время. Так как D-Wave One является квантовым компьютером, многие склонны думать, что разработка приложений для такой системы может быть действительно сложным делом. Основная сложность возникает из за необходимости объединить знания из областей, которые обычно не пересекаются, таких как квантовая физика и машинное обучение.

Проблемы перехода на квантовые компьютеры

Стоимость

Канадская компания D-Wave выпустила в продажу «первый в мире доступный коммерческий квантовый компьютер». Его цена составила 10 миллионов долларов, сообщает техноблог Engadget. Этот компьютер в состоянии оперировать 129 кубитами. Считается, что для решения некоторых практических задач, такого количества простых квантовых ячеек памяти, которые связаны между собой в единую систему, может оказаться вполне достаточно.

Изучение находится на раннем этапе

Серия тестов показала, что квантовый компьютер D-Wave, описанный выше, не дает никакого выигрыша в скорости по сравнению с компьютерами обычными, классическими. Попросту говоря, не только ученые, тестирующие D-Wave, пока не смогли увидеть ни одной реальной задачи, где квантовый компьютер мог бы убедительно продемонстрировать свое вычислительное превосходство, но даже сама компания-изготовитель понятия не имеет, что это может быть за задача.

Необходимость ограниченному числу пользователей

По мнению д-ра Питера Шора, несмотря на свою потенциальную мощь, квантовые компьютеры вовсе не обязательно будут выполнять все задачи быстрее классических компьютеров. В действительности, по его оценкам, работоспособный квантовый компьютер каждую из операций будет выполнять даже медленнее, чем компьютер обычный. И лишь для некоторых проблем, там, где исследователи обнаружили методы эффективного использования возможностей столь гигантских объемов хранимой информации, научившись выделять нужный ответ за сравнительно небольшое количество шагов (намного меньшее, чем в классических компьютерах) – появляется возможность существенно ускорить вычисления.

Сложность управления и обслуживания

Даже одна случайная молекула воздуха или другой малейший "шум" в системе способны выбивать кубиты из когерентной сцепленности.

Ошибки в ходе вычислений

Еще одна огромная трудность – это исправление ошибок, неизбежно возникающих в процессе вычислений. В столь тонком устройстве хранимые состояния могут непреднамеренно воздействовать друг на друга, в результате чего операции могут применяться не к тем квантовым битам.

Ограничения квантовой криптографии

- Требуется обязательное наличие выделенной линии вследствие ряда факторов:

- Квадратичное возрастание линий с возрастанием числа пользователей.

- Оптическая линия связи БЕЗ оптических усилителей.

Список литературы

Перейти к списку литературы по разделу "Квантовая криптография".

Андрюхин Б9-04 Покидова Б9-04

Будоражит умы ученых и заинтересованных людей из области криптографии. И не зря. Ведь появление компьютера, способного решать сколь угодно сложные задачи, ставит под сомнение существование криптографии в том виде, в котором она есть сейчас. Криптографические протоколы с открытым ключом перестанут иметь смысл, т.к. односторонние функции строго говоря перестанут быть односторонними. Солнце зайдет, мир перевернется, реки потекут вспять… Но мы ведь не спешим отчаиваться, правда?

Существует множество квантовых криптографических алгоритмов - защищенные квантовые каналы, квантовое шифрование с открытым ключом, квантовое подбрасывание монеты, квантовые вычисления вслепую, квантовые деньги - но большинство из них требует для своего осуществления полноценного квантового компьютера.

Да, передача больших объемов информации по квантовым каналам является нецелесообразной на сегодняшний день. А вот использование квантовых алгоритмов для формирования и передачи ключевой информации в симметричных криптосистемах - не только технически реально, но и абсолютно оправданно.

Что ж, как это работает? Например, так:

- Сторона А посылает последовательность фотонов, имеющих случайную (0°, 45°, 90°, 135°) поляризацию;

- Сторона Б измеряет поляризацию фотонов, выбирая базис "+" (0°, 90° – линейная поляризация) или "×" (45°, 135° – диагональная поляризация) по случайному закону;

- Сторона Б фиксирует полученные результаты измерений, сохраняя их в секрете (отдельные фотоны могут быть не приняты вовсе – потеряны или «стерты»);

- Сторона Б сообщает затем стороне А по открытому каналу, какие базисы ("+" или "×") она использовала для каждого принятого фотона (но не полученные им результаты), а сторона А сообщает ему, какие базисы из использованных были правильными (данные, полученные при измерениях в неправильных базисах, отбрасываются);

- Оставшиеся данные интерпретируются в соответствии с условленной схемой (0° и 45° декодируются как «0», а 90° и 135° – как «1») как двоичная последовательность.

Просто и эффективно. Дело за технической стороной вопроса. Нет, квантовый компьютер строить для этого не надо, а вот хорошие однофотонные передатчики и приемники (и не только) просто необходимы для передачи квантовой информации на большие расстояния.

Есть ли будущее у квантовой криптографии? Хотя классическая криптография и не сдает свои позиций, ее будущее целиком зависит от развития алгоритмов квантового распределения ключа.

Квантовая криптография - это один из тех удивительных инструментов, который был обнаружен еще задолго до того, как в нем появилась практическая необходимость. Некоторые компании уже сейчас предлагают криптографические решения, обладающие свойством “доказуемой безопасности” и основанные на фундаментальных принципах квантовой механики. Но, несмотря на все уверения подобных компаний, можно найти публикации, в которых описываются практически осуществимые способы того, как пассивный нарушитель Ева может подслушать, о чем щебечут Алиса и Боб по квантовому каналу.

Терзаемый любопытством, я запрыгнул на парижский скоростной поезд, чтобы совершить путешествие в саму колыбель квантовой криптографии: в Женеву. Именно в Женеве в реальных условиях была продемонстрирована работа алгоритма квантового распределения ключа (quantum key distribution - QKD). Именно в Женеве находится компания Id Quantique, которая специализируется на изготовлении продуктов безопасности, работающих по принципам квантовой физики. Именно Женева – резиденция исследовательского центра квантовой оптики GAP-Optique (при Женевском университете).

Моя цель понять, так что же такое квантовая криптография? Кто покупает QKD-системы? Зачем? Как повсеместное внедрение QKD отразится на противостоянии белых и черных хакеров. Каковы направления будущих исследований QKD?

Квантовый нарушитель

Пока поезд на всех парах мчался к пункту моего назначения, я размышлял (надо сказать, с долей неохоты) о современной криптографии. Существует множество способов защищать информацию, но меня интересовали только коммерческие асимметричные системы. Все криптографические системы можно разделить на два класса: симметричные и асимметричные. В асимметричных системах у меня есть два ключа: один из которых закрытый и я храню его дома под подушкой; второй ключ – открытый. Теперь, чтобы отправить мне зашифрованное сообщение, вам нужно зашифровать его отрытым ключом, я же смогу расшифровать сообщение, воспользовавшись своим закрытым ключом.

Простые числа (Внимание: дальше много математики)

В стойкой асимметричной системе нарушитель не сможет вычислить закрытый ключ, если ему известен только открытый ключ. Алгоритм RSA (названный в честь тройки своих создателей) считается стойкой асимметричной системой. Давайте взглянем, как работает RSA.

Сначала выберем два простых числа p и q , например, p = 13 и q = 17 . Перемножив два числа, мы получим pq = 221 .

Нам также понадобится второе чиcло: произведение p -1 и q -1 , (p -1)(q -1)=192 . Теперь в диапазоне от 1 до 192 выберем любое число, которое было бы взаимно простым с 221. Давайте в качестве такого числа возьмем 7.

Для того чтобы вычислить ключи, последовательно будем находить значения выражения (p ‑1)(q -1)(1,2,3,…) + 1 до тех пор, пока мы не получим число, которое нацело делится на выбранное ранее число (в нашем случае на 7). При вычислении выражения у нас получится следующий ряд: 193, 385, 578… 385 делится на 7, и в результате дает 55.

Итак, мы получили два ключа: {7, 221} и {55, 221}. Но, не зная простых чисел, перемножением которых получено число 221, нам не удастся вычислить один ключ, зная только другой. Тем не менее, мы знаем произведение простых множителей, так что в качестве варианта можно попробовать факторизовать 221 и найти те самые простые множители.

Оказывается, разложение на множители не такая уж и простая задача. Я написал простенький скрипт, который позволяет узнать, как время нахождения простых множителей зависит от размера факторизируемого числа. Скрипт не оптимизирован и в нем используется метод перебора. Время загрузки Питона и необходимых библиотек ничтожно мало по сравнению со временем работы самого скрипта. Но тут важно скорее не само время работы, а то, насколько быстро время разложения на множители возрастает при увеличении размера факторизуемого числа.

В идеальной ситуации, когда размер факторизуемого числа увеличивается на порядок, время нахождения простых множителей должно увеличиваться как минимум на порядок. В частности для моего скрипта, чтобы увеличить время факторизации на один порядок, нужно увеличить на порядок каждый из простых множителей (или увеличить произведение на два порядка).

Но наше преимущество перед нарушителем заключается в том, что время генерации ключа практически не зависит от размера простых множителей. Следовательно, чтобы сделать факторизацию практически неосуществимой, мы можем просто выбрать простые числа достаточно большой длины. И именно поэтому битовая длина ключей в ассиметричных системах такая большая.

Шор in da house

Хорошо, мой скрипт действительно не отличается изысканностью. Другие бы попытались, и я не сомневаюсь, нашли бы способ оптимизировать скрипт. Но, так или иначе, никакая оптимизация не спасет от достаточно большой пары простых чисел. И вот тут на сцену выходят квантовые информационные технологии. Шор обнаружил, что на квантовом компьютере задачу разложения на множители можно решить за полиномиальное время. С тех пор алгоритм Шора стал источником развития как технологии QKD, так и классической криптографии.

Представьте себе такую линию связи, которую невозможно прослушать. Вообще никак. Что бы ни делал злоумышленник и кем бы он ни был, попытки взломать защиту к успеху не приведут. Устройства для такой передачи данных, использующей принципы квантовой криптографии, создают в ООО «Квантовые коммуникации» – малом инновационном предприятии при Университете ИТМО. Генеральный директор предприятия и руководитель университетской лаборатории квантовой информатики Международного института фотоники и оптоинформатики Артур Глейм участвовал в XII Международных чтениях по квантовой оптике (IWQO-2015) в Москве и подмосковном Троицке, где он выступил с докладом о квантовой рассылке ключа шифрования на так называемых боковых частотах. О том, как этот способ позволяет улучшить качество передачи данных и как вообще работают квантовые коммуникации, Артур Глейм рассказывает в интервью нашему порталу.

Что такое квантовая криптография и зачем она нужна?

Главная идея квантовой криптографии – передавать информацию таким образом, чтобы ее было нельзя перехватить. Причем это должно быть невозможно не потому, что алгоритмы шифрования слишком сложные, и не из-за того, что злоумышленник не располагает достаточно высокими вычислительными мощностями. Мы строим систему передачи данных так, что ее взлом противоречит законам физики.

Если мы управляем какой-то системой, которую потенциально может нарушить злоумышленник, нам нужно передавать данные доверенным образом. Это могут быть, например, решения, связанные с финансами, коммерческой тайной, государственными задачами и так далее. Квантовая криптография, квантовая связь и квантовые коммуникации решают задачу так, что перехватывать информацию ограниченного доступа запрещает сама природа. Сигналы передаются по линиям связи не в классическом виде, а с помощью потока одиночных фотонов. Фотон нельзя разделить или измерить, скопировать или незаметно отвести в сторону. Он из-за этого однозначно разрушается и не доходит до принимающей стороны.

Ключевой вопрос в том, как сделать это эффективно, так как мы используем не идеальную систему, а физические линии связи – оптическое волокно или открытое пространство. На пути к получателю на фотон может воздействовать много факторов, которые могут его разрушить. Так как мы говорим о практическом применении, нас интересует скорость передачи данных между такими системами и максимальное расстояние, на которое мы можем разнести узлы. Это основные предметы разработки различных подходов, идей и принципов построения систем квантовой криптографии: эффективность использования канала передачи данных, пропускная способность и уменьшение количества повторителей, а главное – наивысший уровень защищенности и безопасности канала. В основе квантовой криптографии лежит тезис о том, что злоумышленник может пытаться делать что угодно, использовать любые инструментарий и оборудование – хотя бы технику пришельцев, но перехватить данные он не должен. А на базовый принцип уже «накручиваются» технические решения.

На каких физических принципах основывается квантовая коммуникация?

Существует несколько схем реализации этих принципов, разные подходы, которые вносят свои возможности по увеличению скорости и дальности передачи сообщений. Системы квантовой криптографии давно производятся коммерческими компаниями. Но специалисты Университета ИТМО предложили новый принцип, который иначе формулирует понятие квантового состояния, «способа приготовления» фотона как порции излучения, чтобы он был более устойчивым к внешним воздействиям, система связи не требовала дополнительных средств организации устойчивой передачи и не несла в себе явных ограничений на скорость модуляции сигнала со стороны отправителя и получателя. Мы выносим квантовые сигналы на так называемые боковые частоты, это позволяет значительно расширить возможности по скорости и снять явные ограничения по дальности, присущие уже принятым схемам.

Чтобы понять, в чем отличие вашего метода, давайте все-таки начнем с принципов работы классических схем.

Обычно люди, когда строят системы квантовой связи, генерируют слабый импульс, эквивалентный или близкий к энергии одиночного фотона, и отправляют его по линии связи. Чтобы закодировать в импульсе квантовую информацию, проводят модуляцию сигнала – изменяют поляризацию или фазовое состояние. Если мы говорим про волоконно-оптические линии связи, для них более эффективно использовать фазовые состояния, потому что сохранять и передавать поляризацию они не умеют.

Вообще фаза фотона – это вульгаризм, который придумали экспериментаторы в области квантовой физики. Фотон – это частица, у нее нет фазы, но она является частью волны. А фаза волны – это характеристика, которая показывает некоторую отстройку состояния поля электромагнитной волны. Если представить волну как синусоиду на координатной плоскости, сдвиги ее положения относительно начала координат соответствуют некоторым состояниям фазы.

Говоря простыми словами, когда человек шагает, шаг – это процесс, который повторяется по кругу, у него тоже есть период, как у волны. Если два человека идут в ногу – фазы совпадают, если не в ногу – то фазовые состояния разные. Если же один начинает движение в середине шага другого, то их шаги находятся в противофазе.

Для того, чтобы закодировать в импульсе квантовую информацию, используют модулирующее устройство, которое сдвигает волну, а чтобы измерить сдвиг, мы складываем эту волну с такой же и смотрим, что получится. Если волны находятся в противофазе, то две величины накладываются и гасят друг друга, на выходе мы получаем ноль. Если же мы угадали, то синусоиды складываются, поле увеличивается и итоговый сигнал получается высокий. Это называется конструктивной интерференцией излучения, ее можно проиллюстрировать теми же человеческими шагами.

В начале прошлого века в Петербурге рухнул Египетский мост, когда по нему маршировал взвод солдат. Если просто взять сумму всех шагов, для того, чтобы разрушить мост, энергии не хватит. Но когда шаги попадают в такт, происходит интерференция, нагрузка повышается, и мост не выдерживает. Поэтому сейчас солдатам, если они переходят через мост, отдают команду сбить шаг – идти не в ногу.

Итак, если наши фазовые предположения совпали и сигнал усилился, значит, фазу фотона мы измерили правильно. В классических системах квантовой коммуникации используются распределенные интерферометры, и они определяют квантовую информацию по положению сдвига фазы волны. Воплотить это на практике сложно – линии связи могут греться и охлаждаться, может присутствовать вибрация, все это меняет качество передачи. Фаза волны начинает смещаться сама, и мы не знаем, то ли отправитель ее так «промодулировал», то ли это помехи.

А чем отличается использование боковых частот?

Наш принцип заключается в том, что мы отправляем в линию связи специальный спектр. Это можно сравнить с музыкой – в спектре мелодии много частот, и каждая оставляет за собой звучание. Здесь примерно то же самое: мы берем лазер, который генерирует импульсы только на одной частоте, пропускаем импульс через электрооптический фазовый модулятор. На модулятор подается сигнал на другой частоте, существенно более низкой, и в результате кодирование осуществляется не основной синусоидой, а параметрами вспомогательной синусоиды – ее частотой смены фазы, фазовым положением. Мы передаем квантовую информацию отстройкой дополнительных частот в спектре импульса относительно центральной частоты.

Такое шифрование становится куда более надежным, так как спектр передается по линиям связи одним импульсом, и если среда передачи вносит какие-то изменения, их претерпевает весь импульс целиком. Мы также можем добавить не одну дополнительную частоту, а несколько, и одним потоком единичных фотонов мы можем поддерживать, к примеру, пять каналов связи. В итоге нам не нужен интерферометр в явном виде – он «зашит» внутри импульса, нет нужды в схемах компенсации дефектов в линии, нет ограничений на скорость и дальность передачи данных, а эффективность использования линий связи – не 4%, как в случае с классическими подходами, а до 40%.

Этот принцип придумал главный научный сотрудник Центра информационных и оптических технологий Университета ИТМО Юрий Мазуренко . Сейчас кодирование квантовой информации на боковых частотах также развивают две ученые группы во Франции и Испании, но в наиболее развернутом и полном виде система реализована у нас.

Как теория воплощается на практике?

Все эти квантовые премудрости нужны для формирования секретного ключа – случайной последовательности, которую мы перемешиваем с данными, чтобы их в итоге было невозможно перехватить. По принципу действия системы для безопасной передачи эквивалентны VPN-роутеру, когда мы через внешний интернет прокладываем локальную сеть, чтобы в нее никто не ломился. Мы устанавливаем два устройства, у каждого из которых есть порт, который подключается к компьютеру, и порт, который «смотрит» во внешний мир. Отправитель подает данные на вход, устройство их шифрует и безопасно передает через внешний мир, вторая сторона принимает сигнал, расшифровывает и передает получателю.

Допустим, такое устройство покупает банк, его устанавливают в серверное помещение и используют как коммутатор. Понимать принцип работы банку не нужно – нужно только знать, что за счет основ квантовой физики получаются такие степень безопасности и доверия к линии, которая на порядок выше классических сред передачи информации.

Как именно происходит шифрование?

В устройствах стоит генератор случайных чисел (причем физический, не псевдо-ГСЧ), и каждое устройство задает квантовое состояние фотонов случайным образов. В квантовой коммуникации отправителя принято называть «Алиса», а получателя – «Боб» (А и Б). Допустим, Алиса и Боб выбрали квантовое состояние, соответствующее 0, фазы оптического излучения совпали, получился высокий уровень сигнала и детектор фотонов Боба сработал. Если Алиса выбрала 0, а Боб 1, фазы разные и детектор не срабатывает. Дальше приемная сторона говорит, когда фазы совпали, допустим, на первой, пятой, пятнадцатой, сто пятьдесят пятой передачах, в остальных случаях либо были разные фазы, либо фотоны не дошли. Для ключа мы оставляем только то, что совпало. И Алиса, и Боб знают, что у них совпали передачи 1, 5, 15 и 155, но что они при этом передавали – 0 или 1 – знают только они и никто больше.

Допустим, мы станем подкидывать монетки, а третий человек будет говорить, совпали у нас выпавшие стороны или нет. У меня выпала решка, нам сказали, что монетки совпали, и я буду знать, что у вас тоже выпала решка. То же и в квантовой криптографии, но с одним условием: третья сторона не знает, что именно у нас выпало – орел или решка, это знаем только мы. Алиса и Боб копят случайные, но одинаковые биты, накладывают их на сообщение и получают идеальный шифротекст: абсолютно случайная последовательность плюс осмысленное сообщение равно абсолютно случайная последовательность.

Почему у злоумышленника не получится взломать систему?

Фотон один, делить его нельзя. Если его убрать из линии, Боб ничего не получит, детектор фотонов не сработает, и отправитель с получателем просто не станут использовать этот бит в ключе. Да, злоумышленник может перехватить этот фотон, но бит, который в нем зашифрован, не будет использован в передаче, он бесполезен. Скопировать фотон тоже невозможно – замер в любом случае его разрушает, даже когда фотон измеряет легитимный пользователь.

Есть несколько режимов использования данных систем. Для того, чтобы получить идеальную защиту, длина ключа должна быть равна длине сообщения бит в бит. Но еще их можно использовать для того, чтобы существенно повысить качество классических шифров. Когда происходит смешение квантовых битов и классических шифров, стойкость шифров вырастает по экспоненте, существенно быстрее, чем если бы мы просто увеличивали количество разрядов в ключе.

Допустим, банк выдает клиенту карточку на доступ к онлайн-клиенту, срок жизни ключа в карточке – год (считается, что за этот срок ключ не будет скомпрометирован). Система квантовой криптографии позволяет на лету менять ключи шифрования – сто раз в секунду, тысячу раз в секунду.

Оба режима возможны, если нам необходимо передать предельно конфиденциальные данные. В таком случае кодировать их можно бит в бит. Если же мы хотим значительно повысить степень защиты, но сохранить высокую скорость передачи, то мы перемешиваем квантовые и классические ключи, и получаем оба преимущества – высокую скорость и высокую защиту. Конкретная же скорость передачи данных зависит от условий используемых шифров и режимов кода.

Беседовал Александр Пушкаш ,

Редакция новостного Университета ИТМО

Квантовая криптография -- это сравнительно новое направление исследований, позволяющее применять эффекты квантовой физики для создания секретных каналов передачи данных . С чисто формальной точки зрения данное направление нельзя назвать разделом криптографии, скорее, оно должно быть отнесено к техническим методам защиты информации, так как в квантовой криптографии в основном используются свойства материальных носителей информации. Указанный факт находит свое подтверждение еще и в том, что основной прогресс в данной области достигается инженерами-физиками, а не математиками и криптографами. Тем не менее термин «квантовая криптография» вполне устоялся и используется наряду с более корректным аналогом -- «квантовая коммуникация».

В квантовой криптографии используется фундаментальная особенность квантовых систем, заключающаяся в принципиальной невозможности точного детектирования состояния такой системы, принимающей одно из набора нескольких неортогональных состояний. Это вытекает из факта, что достоверно различить подобные состояния за одно измерение не получается. Например, нельзя определить длину отрезка в пространстве только по его проекции на одну ось, а более одного измерения сделать невозможно, потому что после первого же измерения система непредсказуемым образом изменяет свое состояние. Кроме того, в квантовой механике справедлива теорема о запрете точного клонирования систем, что делает невозможным изготовление нескольких копий исследуемой системы и последующее их тестирование.

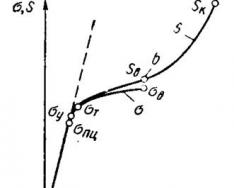

Для начала рассмотрим работу идеального квантового канала , принцип действия которого предполагает, что приемно-передающая аппаратура и каналы связи идеальны. В качестве носителей информации в квантовой криптографии, как правило, используются отдельные фотоны, или связанные фотонные пары. Значения 0 и 1 битов информации кодируются различными направлениями поляризации фотонов. Для передачи сигнала отправитель случайным образом выбирает один из двух или в некоторых схемах из трех взаимно неортогональных базисов. При этом однозначно правильное детектирование сигнала возможно, если только получатель правильно угадал базис, в котором отправитель подготовил сигнал. В случае, если базис угадан неверно, исход измерения не определен. На рис. 3 показано, что получатель пытается детектировать сигнал 10 (квант, поляризованный вдоль оси Y0) в неверном базисе 1 (оси X1, Y1, повернуты на 45°), в итоге он может получить с равной вероятностью как 0, так и 1, то есть результат измерения полностью недостоверен.

Рис. 3.

Поскольку отправитель выбирает базис случайным образом, получатель неизбежно будет ошибаться в выборе базиса детектирования, и часть измерений окажется неверной. Затем получатель и отправитель проводят обсуждение исходов передачи по аутентичному, но, возможно, несекретному каналу связи. Что именно при этом передается зависит от использованного квантового протокола, но в любом случае указанная информация позволяет корреспондентам исключить случаи, когда получатель неверно угадал базис, и не дает противнику никаких сведений относительно правильно переданных данных.

Если противник попытается подслушать информацию, передаваемую через квантовый канал, то он, так же как и получатель, будет неизбежно ошибаться в выборе базиса. Поскольку квант, несущий информацию, при детектировании разрушается, противник испускает новый квант, поляризованный тем или иным образом в использованном им базисе. В определенных случаях этот базис не будет совпадать с тем, который использовался отправителем, что приведет к искажению данных. Наличие искажений будет обнаружено в ходе сверки корреспондентами выработанного общего отрезка данных, и это будет означать попытку прослушивания.

Таким образом, системы квантовой криптографии обладают рядом принципиальных особенностей. Во-первых, нельзя заранее сказать, какой из передаваемых битов будет корректно принят получателем, так как этот процесс носит вероятностный характер. Во-вторых, существенной особенностью системы является использование низкоэнергетических импульсов, в идеале состоящих из одного фотона, что сильно снижает скорость передачи по тому же каналу в сравнении с обычным уровнем оптических сигналов. В силу указанных причин квантовый канал связи малопригоден для передачи пользовательских данных, а больше подходит для выработки ключа симметричного шифра, который будет использован корреспондентами для зашифрования передаваемых данных. В этом отношении он подобен асимметричному шифрованию или схемам открытого распределения ключей.

Онлайн калькуляторы